1. 爆破

1. 四种爆破模式

单字典(只有一个字典)

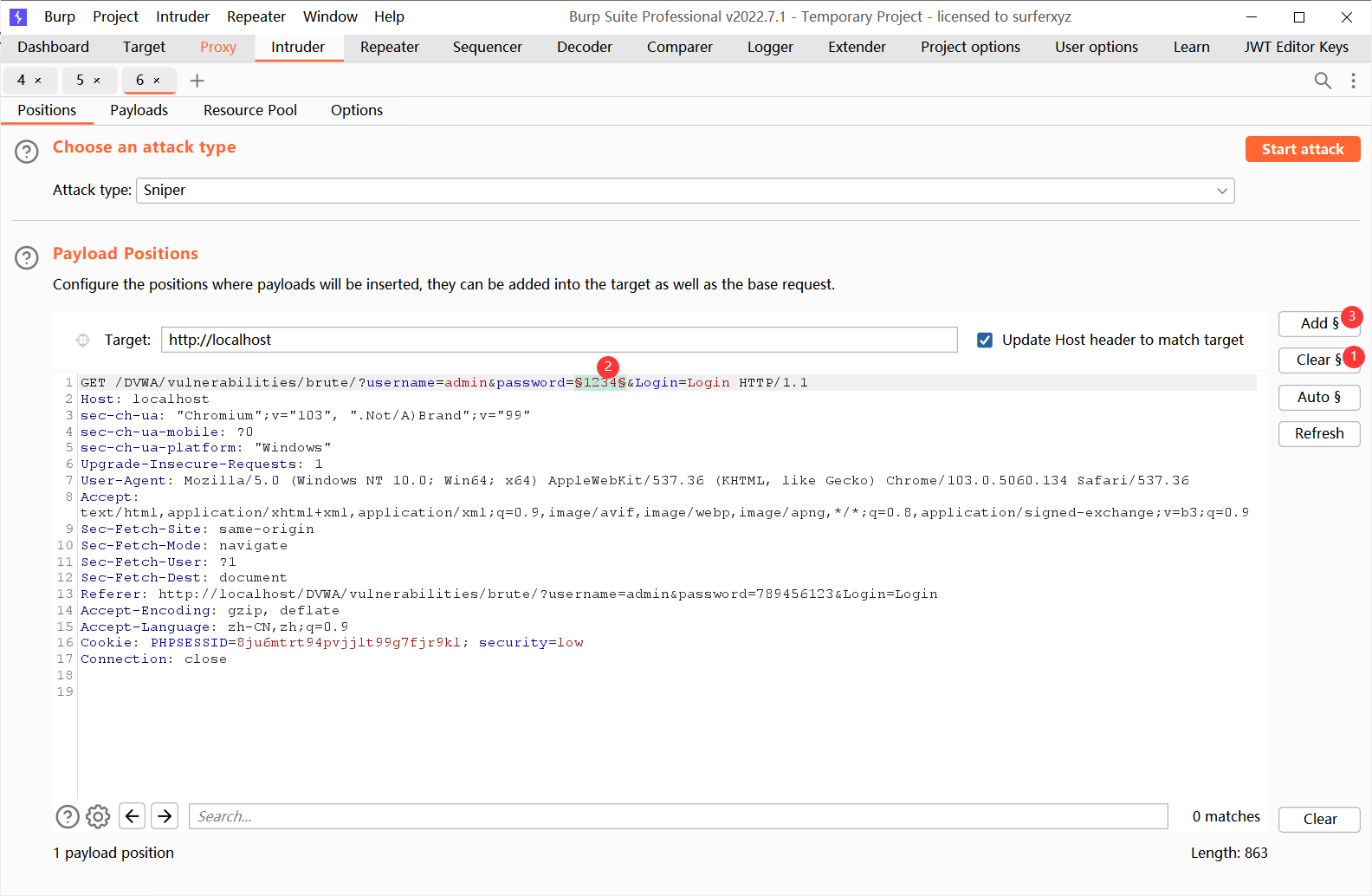

1.Sniper:按顺序一个一个参数依次遍历,一个参数遍历完,然后恢复成原数据,再遍历下一个参数。

2.Battering ram:每个参数同时遍历同一个字典。但是这种爆破在实际过程中是很不合理的,应为基本不会有人将用户名和密码设置成一样的,就像大多数人不会将qq密码设置成qq号一样。

一个相当于单挑,一个相当于群殴。

多字典(有多少参数就有多少字典)

1.Pitchfork:多个参数同时进行遍历,只是一个选字典1,一个选字典2(相当于50m赛跑同时出发,只是赛道不同)

可以多组密码本payload,又于battering ram相同的地方在于,一一对应。

dict1:1,2

dict2:3,4

第一次爆破为1,3,第二次爆破为2,4

2.Cluster bomb:有点像两个嵌套的for循环,参数i和参数j,i=0,然后j要从0-10全部跑完,然后i=1,然后j再从0-10跑完,一对多,多次遍历。

那就是全部遍历,不放过所有情况,但是在超大字典的情况下,运算能力就限制了Cluster bomb模式的发挥,所以只要算力足够,那爆破出密码就不是问题。

1. low

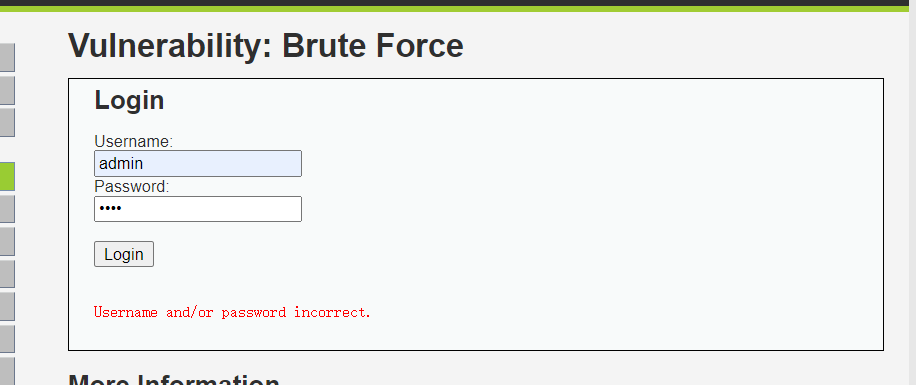

随便写一个密码,抓包,准备爆破

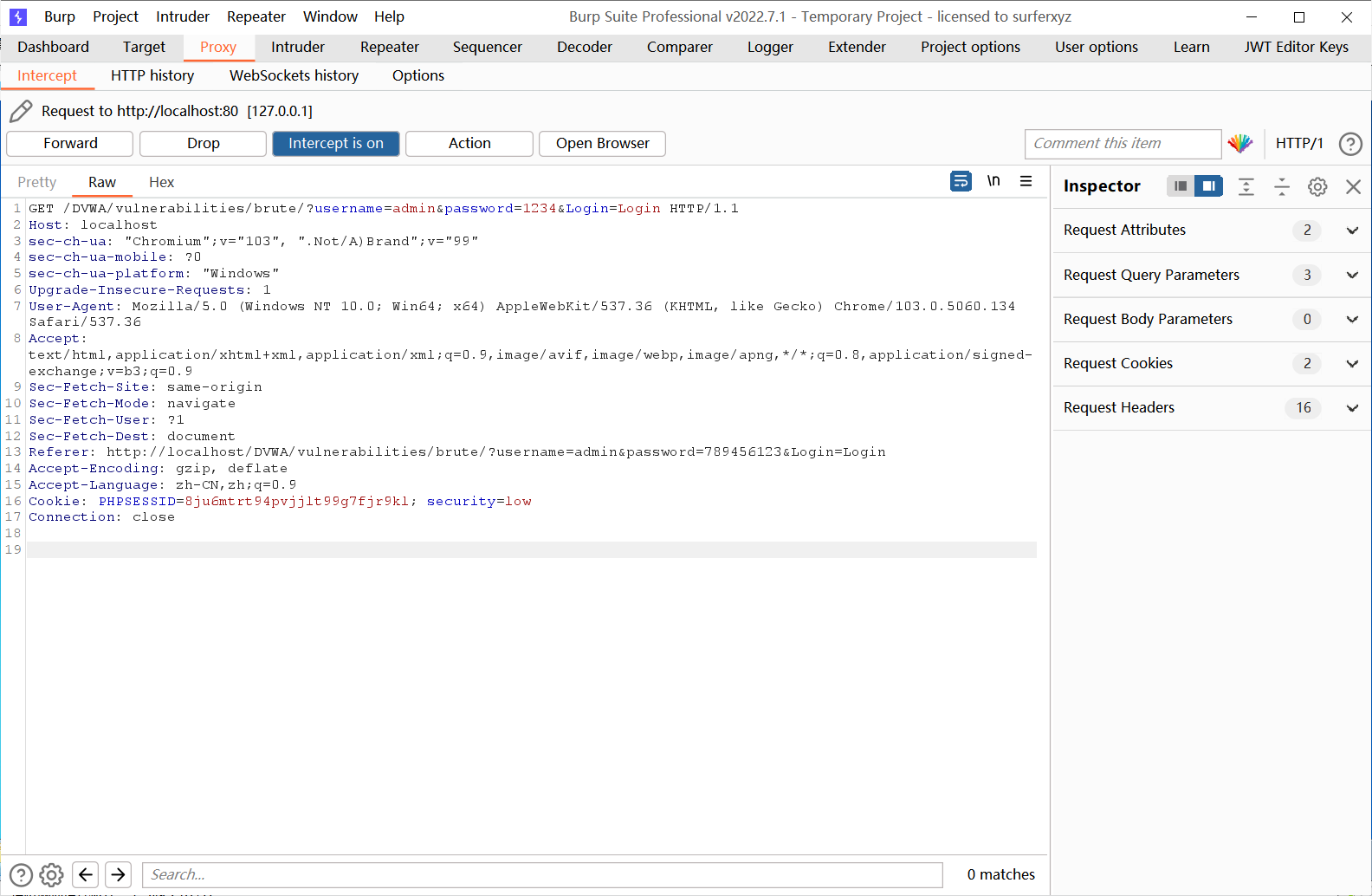

抓包,然后Ctrl+I发送到introducer

选择爆破字段

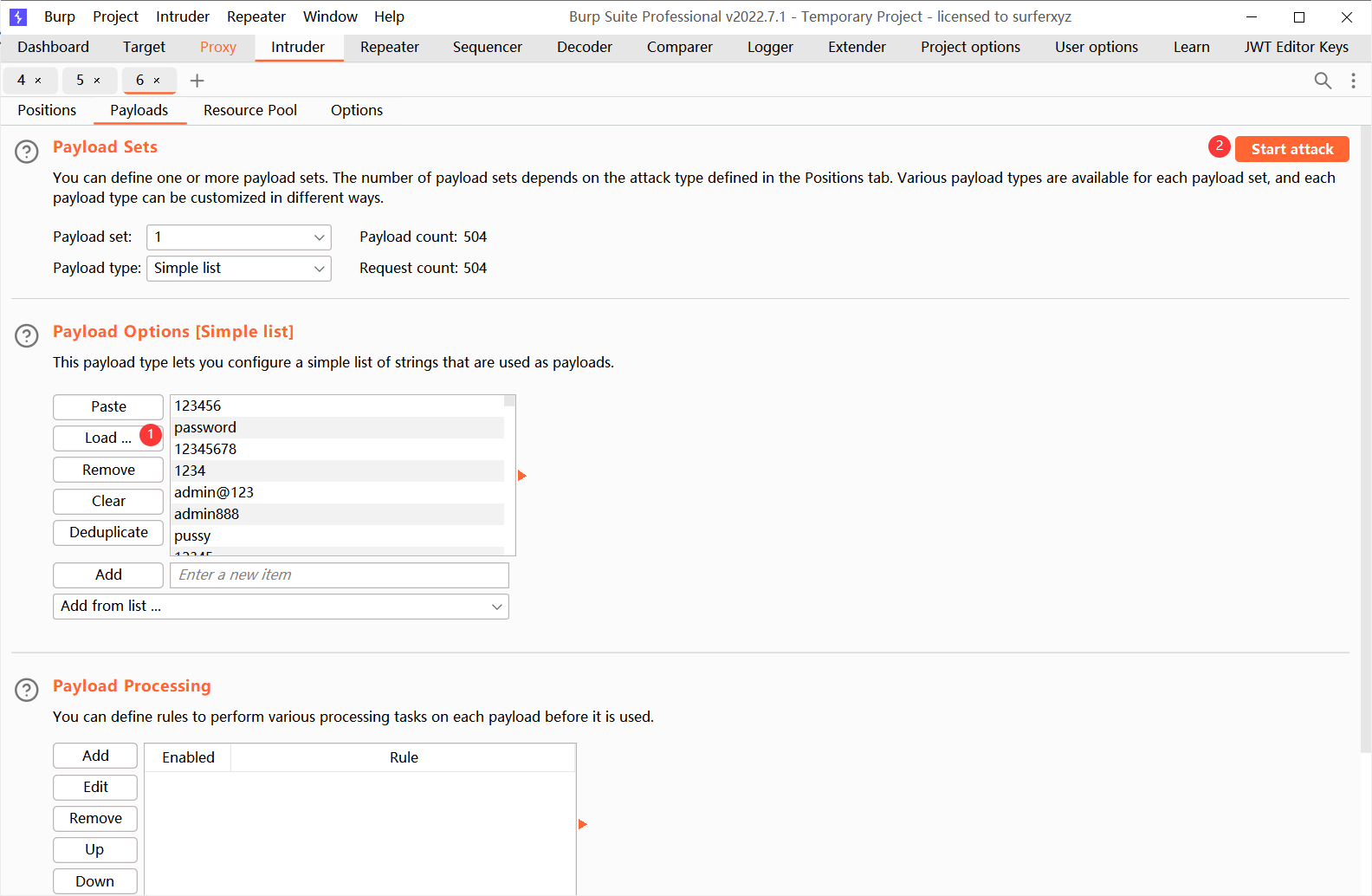

导入字典并开始攻击

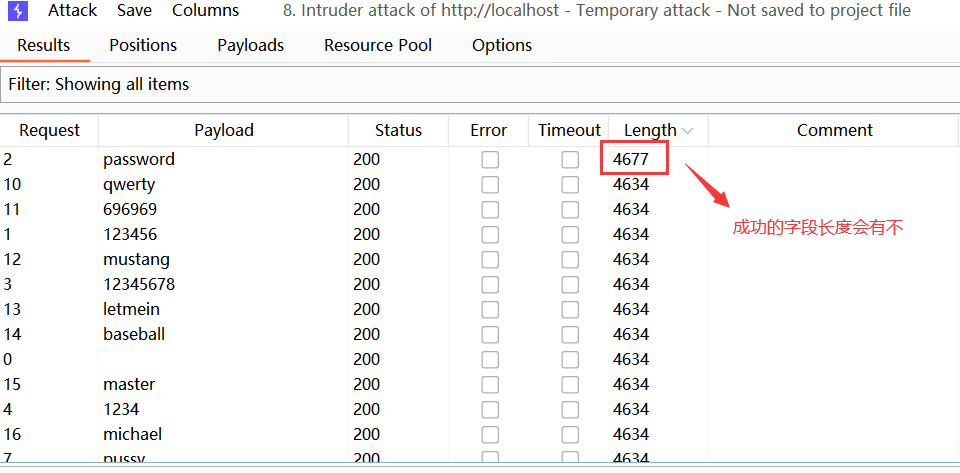

查看结果,可以看到,成功的长度会有不同,到靶场中测试

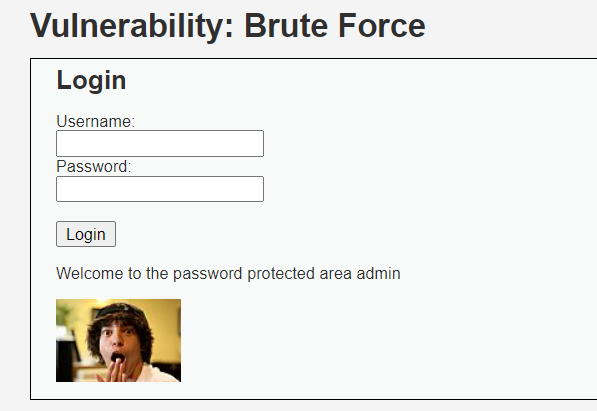

成功

2. medium

和初级一样,爆破速度太慢的话可以尝试提高线程数